Vor ein paar Wochen habe ich im Artikel Viruswarnung: HELP_TO_SAVE_FILES von einer Schadsoftware berichtet, die im Hintergrund sämtliche Benutzerdateien verschlüsselt, in .ezz-Dateien umwandelt und dabei in jedem Verzeichnis, in der sie unterwegs war eine Datei namens HELP_TO_SAVE_FILES.txt anlegt.

Bei dieser Schadsoftware handelte es sich um den Ransom Trojaner Alpha Crypt.

Nachdem alle Dateien verschlüsselt wurden, erscheint ein rotes Programmfenster, in dem man aufgefordert wird, innerhalb von drei Tagen ein Lösegeld in Form von Bitcoins an den Erpresser zu zahlen um seine Dateien wieder entschlüsseln zu können.

- Sollten Sie dieses rote Programmfenster bereits gesehen haben, kann Ihnen leider sehr wahrscheinlich mit der in diesem Artikel vorgestellten Lösung nicht geholfen werden.

Am Ende meines Artikel hatte ich darauf hingewiesen, dass die komplette Festplatte gesichert werden sollte, da sich möglicherweise irgendwann ein Weg findet, die Dateien wieder zu entschlüsseln ohne das Lösegeld bezahlen zu müssen.

Genau dieser Fall ist eingetreten. Es gibt jetzt ein Programm, mit dem ich verschlüsselte .ezz-Dateien erfolgreich wieder herstellen konnte.

.exx-, .ezz- und .ecc-Dateien entschlüsseln mit TelsaDecoder

Auf der englischsprachigen Seite BleepingComputer.com finden Sie im Forum im Thread TeslaDecoder released to decrypt .EXX, .EZZ, .ECC files eine Beschreibungen und den Link zum Herunterladen des kostenlosen Entschlüsselungsprogramms TeslaDecoder. Das Programm soll auch bei einigen Varianten dieses Trojaners funktionieren, die die Dateiendungen .exx und .ecc verwenden.

An dieser Stelle ein herzliches Dankeschön im Namen aller Betroffenen an der Entwickler dieses Programms!

Das Programm funktioniert nur, solange noch nicht alle Benutzerdateien vom Trojaner Alpha Crypt verschlüsselt wurden. Für die Entschlüsselung wird zwingend der Schlüssel benötigt, der abhängig von der Trojaner-Variante in einer Datei oder in der Registrierdatenbank von Windows abgelegt wird. Am Ende des Vorgangs wird dieser Schlüssel vom Trojaner Alpha Crypt gelöscht. Das ist an dem roten Fenster zu erkennen.

Sollte das bei Ihnen der Fall sein, wird empfohlen die Dateien trotzdem aufzuheben. Auch für diesen Fall findet sich möglicherweise irgendwann eine Lösung.

Im Folgenden beschreibe ich in Form einer Anleitung, wie ich mit TeslaDecoder vorgegangen bin, um vom Trojaner Alpha Crypt verschlüsselte .ezz-Dateien erfolgreich zu entschlüsseln.

TeslaDecoder herunterladen

Das Entschlüsselungsprogramm wird unter dem folgenden frei zugänglichen Link von seinem Entwickler auf Dropbox zum kostenlosen Download angeboten:

https://www.dropbox.com/s/abcziurxly2380e/TeslaDecoder.zip?dl=0

[update 2017: Download nicht mehr verfügbar]

Sollte ein Popup erscheinen, können Sie es durch einen Klick auf das X oben rechts einfach schließen und die Datei herunterladen.

TeslaDecoder entpacken

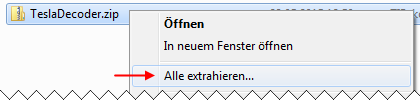

Wechseln Sie in den Ordner, in dem Sie den Download gespeichert haben. Das Programm ist im zip-Format komprimiert und muss zunächst entpackt werden.

Markieren Sie die Datei, so dass sie blau hinterlegt ist, führen Sie anschließend einen Rechtklick darauf aus und wählen Sie im Kontextmenü die Option Alle extrahieren…

Vorbereitung zum Entschlüsseln

Kopieren Sie alle verschlüsselten .ezz-Dateien aus der Sicherung in einen Ordner. Er kann beliebig viele Unterordner enthalten.

Am Wichtigsten ist die Datei, die den Schlüssel enthält. Sie heißt key.dat und liegt

- unter Windows XP im Pfad:

C:\Dokumente und Einstellungen\<Benutzername>\Anwendungsdaten\key.dat

<Benutzername> muss durch den Namen des Benutzers ersetzt werden.

Der Ordner Anwendungsdaten ist unter Windows XP standardmäßig verborgen. Um ihn sichtbar zu machen, muss im Windows Explorer über die Ordneroptionen im Reiter/Tab Ansicht die Option Alle Dateien und Ordner anzeigen aktiviert sein. - unter Windows 7 im Pfad:

C:\<Users>\<Benutzername>\AppData\Roaming\key.dat

Der Ordner <Users> kann Users oder Benutzer heißen.

Sowohl für den Benutzernamen als auch den Ordner AppData gilt das Gleiche wie bei Windows XP.

Der Speicherort für die Schlüsseldatei key.dat ist frei wählbar.

Dateien entschlüsseln

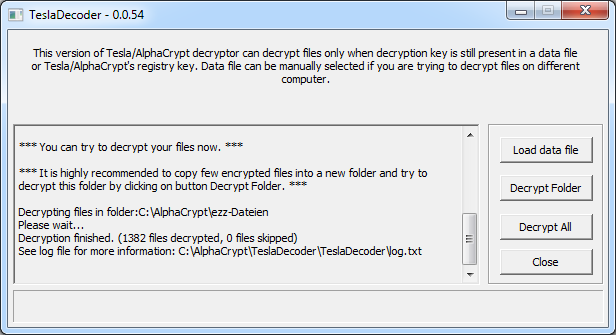

Starten Sie nun das Programm TeslaDecoder.

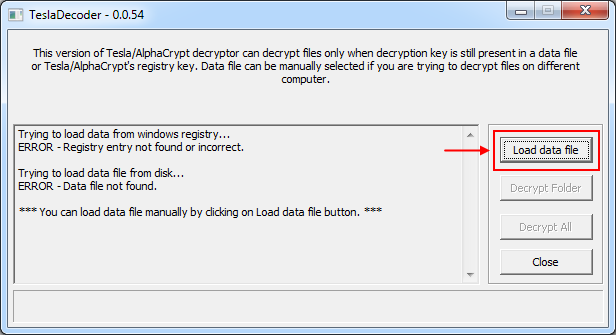

Das Programm sucht nach dem Start automatisch, ob es in der Windows Registrierdatenbank oder an den entsprechenden Speicherorten den Schlüssel findet. Dies ist für den Fall gedacht, wenn das Programm direkt auf dem befallenen Computer ausgeführt wird.

Klicken Sie auf die Option Load Data File und wählen Sie die Schlüsseldatei key.dat aus.

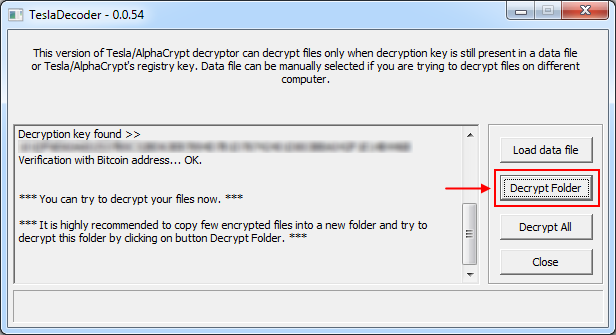

Das Programm prüft, ob es sich um eine gültige Schlüsseldatei handelt.

Ist das der Fall, erfolgt die Meldung, dass nun Dateien oder Ordner zum Entschlüsseln ausgewählt werden können.

Sollten Sie eine sehr große Anzahl von Dateien entschlüsseln wollen, empfiehlt der Programmentwickler, die Entschlüsselung erstmal nur mit ein paar Dateien zu testen.

Klicken Sie im nächsten Schritt auf die Auswahl Decrypt Folder und wählen Sie den Ordner aus, in dem die zu entschlüsselnden .ezz-Dateien liegen.

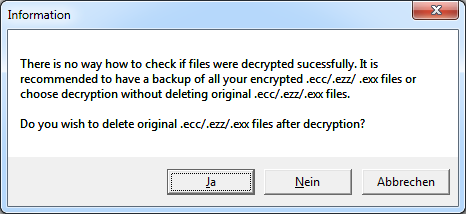

Anschließend erscheint ein Informationsfenster, in dem darauf hingewiesen wird, dass das Programm selbst nicht feststellen kann, ob die Entschlüsselung erfolgreich war. Deshalb sollten Sie eine Kopie der verschlüsselten Dateien behalten.

- Klicken Sie auf Ja, werden alle .ezz-Dateien in ihr Ursprungsformat umgewandelt (z.B. .docx, .jpg). Diese Auswahl sollten Sie nur wählen, wenn Sie noch eine Kopie der .ezz-Dateien haben, da Sie sie sonst verlieren.

- Klicken Sie auf Nein, werden die .ezz-Dateien vor dem Entschlüsseln kopiert und bleiben erhalten.

Anschließend startet der Entschlüsselungsvorgang.

Die Laufzeit ist abhängig von der Leistungsfähigkeit des Computers und der Anzahl der zu entschlüsselnden Dateien. In meinem Fall hat der Vorgang ca. 2 Minuten gedauert.

Nun kommt sicherlich der spannendste Moment. Prüfen Sie, ob alle Dateien erfolgreich entschlüsselt wurden. Das war in diesem Beispiel der Fall.

Bei Fragen oder Problemen verfolgen Sie auf BleepingComputer.com den Thread TeslaDecoder released to decrypt .EXX, .EZZ, .ECC files.

bits meet Bytes Computer Blog

bits meet Bytes Computer Blog